APT-进阶持续性渗透攻击(Advanced Persistent Threat, APT)和目标攻击的重点大部分都会和Lockheed Martin的网路击杀链(killchain)有关,它其实是来自美国传统的军事目标攻击周期(F2T2EA ) –搜寻(find)、定位(fix)、追踪(track)、瞄准(target)、接战(engage)、评估(assess)。网路击杀链包含了七个阶段:侦察(Reconnaissance)、武器化(Weaponization)、派送(Delivery)、漏洞攻击(Exploitation)、安装(Installation)、命令与控制(C2)和在目标内的行动。

重要的是要记住,网路击杀链并没有提到防御方法,它只是详述了攻击者如何去入侵对象所采取的步骤。它是以一连串攻击行为的观点,而非研究各事件好了解如何阻扰、干扰或闪避持续不断的入侵攻击尝试。主动反击(Offense)必须要通知防御方,目的是终止攻击者继续或完成攻击的能力。

针对目标攻击的主动式防御必须要能够使用攻击者的长处去对付他们。虽然有个明显不对等的地方,就是快速反应的攻击者没有必要去尊重法律或遵守游戏规则。在攻击活动时,横跨所有阶段所持续进行的分析活动,可以确认关键指标和重复的地方。这些标记可以让防御方将反应点从被动的漏洞攻击后阶段,向前推移到更主动的武器化和派送阶段,甚至是侦察阶段。

成功的关键是要能够分析和关连大量的攻击资料。识别出攻击模式,代表以后攻击者所使用的新攻击指标可以被拿来更新防御和消除方式。入侵的初始阶段可能会在受害者网路内被侦测出指挥和命令(C&C)流量,或是被侦测到入侵后植入的恶意软体,分析出可行动的情报可以用来发展更加主动的防御措施。攻击者在入侵活动里所使用的基础设施或漏洞攻击码,往往也会被重复用在APT-进阶持续性渗透攻击(Advanced Persistent Threat, APT)的后期阶段,或用在攻击其他受害组织上。建立出攻击模型可以找出使用在安装阶段的漏洞攻击码,进而进行修补或更新入侵防御技术。而在派送阶段对攻击流量的识别可以用来更新ACL(存取控制列表),防火墙和其他拦截技术,让组织防御可以从后期进化到早期侦测和消除。

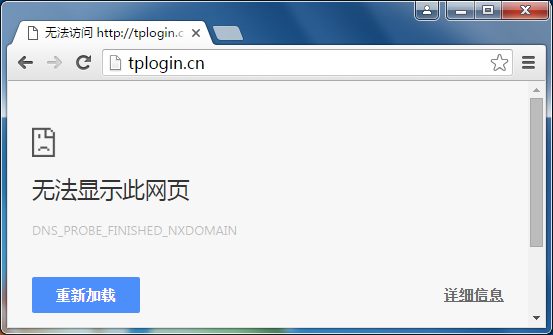

最近针对几个韩国公司的攻击为这防御模式做出有力的例子。在三月十九日,我们看到了这起攻击的首个迹象。韩国组织收到包含恶意附件的垃圾邮件。附件会从多个不同网址下载九个档案,利用假网站来掩盖恶意活动。

就是在这阶段,我们可以透过在攻击模拟环境内分析恶意附件档案来保护趋势科技的客户。Deep Discover Inspector(DDI)在沙箱内执行这附件档案,并生成网址列表以供封锁,可以马上用来破坏这些攻击生效。Deep Discover Inspector(DDI)所提供的可行动情报加上IT管理者果断的行动可以确保针对这些组织的攻击最终会失败。

成功的关键是能够收集和分析来自全球,横跨各种行业的大量攻击资料。IP地址、通讯协定异常、电子邮件地址、弱点、加密演算法、档案识别码以及其他更多资料都必须持续地被收集和关连分析来进行攻击模拟,就算是攻击本身已经被成功地加以封锁。即使已经成功地消除攻击,模拟攻击工具和意图也往往可以看出进一步的情报,用在未来的防御之上。

@原文出处:Frustrate, Disrupt, Evade