私接的流氓AP

出现此种情况常常是企业内部员工的违规操作,私自将Rogue AP连接到授权网络上,而有心的攻击者则正可通过Rogue AP绕过企业网络的边界防护,在内网中畅行无阻。为了防止此种情况出现,企业Wi-Fi系统必须具备相应的防私接检测能力。一旦侦测到私接设备,要能够阻止Rogue AP获得对LAN的访问,同时阻断Wi-Fi客户端与其关联,直至将之移除掉才行。

“隔壁老王”的AP也得防

在了解了恶意双胞胎AP、流氓AP攻击后,实际还有一种邻居AP(Neighbor AP)会给企业网络带来威胁。顾名思义,邻居AP就是指那些在公司旁的餐馆、咖啡店内部署的外部AP。

邻居AP不要连

当员工使用企业授权过的移动客户端连接到这些咖啡店网络的邻居AP时,自然能够绕过公司防火墙设置的边界安全和安全限制,将威胁轻松带进企业内网。而这实际上是根本不需要什么黑客技巧的。而为了防止此种问题出现,企业必须能够自动对公司管理的授权客户端设备进行分类认证,阻止其连到其他外部SSID上,除非那些IT网管定义过的。

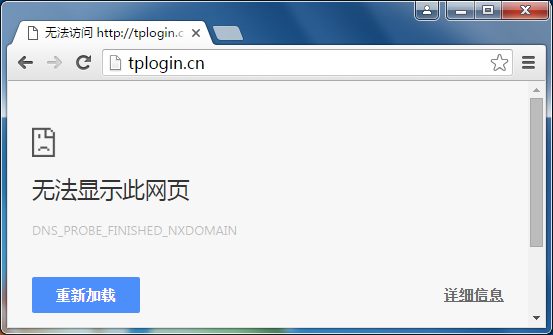

AP配置错误太恐怖

如果说恶意攻击防不胜防的话,那么网管不小心将AP配置错误这种问题则应该尽量地避免了。比如忘给公司Wi-Fi设置无线加密,任何人都能通过开放SSID进入,显然可能会将敏感信息暴露给攻击者。

这时就需要AP设备具备基本的设备策略提醒,对此类未加密的人为事故进行有效提示,来防范于未然。

结语